002 - Threat Modeling im Zeitalter von KRITIS/NIS2

Über KRITIS (Kritische Infrastrukturen) und die EU-NIS2 (Network and Information Security) Richtlinie wird ja hitzig debattiert. Die einschlägigen Unternehmensberater und Security-Lösungsanbieter bringen sich in Position ![]()

Das Gesetz zur Umsetzung von EU-NIS2 und Stärkung der Cyber-Sicherheit ist ab 2024 in Kraft getreten. Es überführt die EU-weiten Mindeststandards für Cybersecurity der EU-Direktive NIS2 in die deutsche Regulierung. Die NIS2-Umsetzung betrifft große Teile der deutschen Wirtschaft - mit knapp 30 Tsd. Unternehmen.

Was für ein Intro … schon wieder einer, der ankommt und das Thema KRITIS thematisiert?!

Das Rechtliche überlasse ich den Experten. Schauen wir uns lieber die konkreten IT-Anforderungen an….

Hintergrund

Die Einführung der Network and Information Security 2 (NIS2)-Richtlinie bringt für Unternehmen eine Vielzahl neuer Pflichten und Anforderungen mit sich - aber keine Sorge, nichts wirklich Neues!

Zunächst muss ein Unternehmen sich selbst in die unterschiedlichen Stufen (sog. KRITIS Sektoren) einordnen und sich beim Bundesamt für Sicherheit in der Informationstechnik (BSI) innerhalb von drei Monaten nach Identifikation registrieren. “Besonders wichtige” Einrichtungen müssen am Informationsaustausch über die zentrale Austauschplattform des BSI (BISP) teilnehmen, zum Beispiel große Energie- und Wasserversorger oder medizinische Einrichtungen.

Als Laie würde man anhand dieser Beispiele selbstverständlich davon ausgehen, dass derlei Branchen und Unternehmen bereits sehr viel für ihre Cyber-Sicherheit tun. Nun ja, wie man nach den einschlägigen Ransomeware-Angriffen in den letzten Jahren sieht, ist das leider selten der Fall! Viel zu häufig wurde der Fokus auf Security-Einzellösungen gelegt, ohne wirklich über die gesamte Angriffskette nachzudenken oder die erforderliche Sicherheitsexpertise vorzuhalten!

Dies ändert sich nun doch mehr oder weniger drastisch. Hier sieht sich jetzt der Gesetzgeber (BSI) nun die gesamte Angriffskette an und bewertet die unterschiedlichen Maßnahmen (Security Best-Practices) übergreifend.

![]() Auch hier wieder, das Beschriebene ist absolut nichts Neues. Für alle die bereits ihre Erfahrung mit ISO27001 oder BSI IT-Grundschutz gemacht haben, ist das sicher keine große Herausforderung. Jedoch reden wir jetzt von über 30 Tsd. betroffenen Unternehmen. Davon kam ein Großteil noch nie Berührungen mit IT-Compliance. Oder falls schon, waren bisher nur rudimentäre IT-Governance Prinzipien etabliert!

Auch hier wieder, das Beschriebene ist absolut nichts Neues. Für alle die bereits ihre Erfahrung mit ISO27001 oder BSI IT-Grundschutz gemacht haben, ist das sicher keine große Herausforderung. Jedoch reden wir jetzt von über 30 Tsd. betroffenen Unternehmen. Davon kam ein Großteil noch nie Berührungen mit IT-Compliance. Oder falls schon, waren bisher nur rudimentäre IT-Governance Prinzipien etabliert!

Man sollte fokussiert an das Thema herangehen. Es hilft nicht, der IT zu sagen “werdet mal schnell ISO27001-Compliant”! ISO27001 Compliance ist sicherlich ein guter Ansatz. Jedoch sind damit initial die meisten Unternehmen überfordert.

Es empfiehlt sich, den Fokus auf die KRITIS/NIS2 Kernanforderungen zu legen. Diese können in die folgenden 3 Säulen unterteilt werden:

1. Risikomanagement als Grundpfeiler etablieren -

Die NIS2-Richtlinie fordert technische und organisatorische Maßnahmen (TOM) gemäß dem sogenannten “Stand der Technik”. Hier gilt es, externe Bedrohungen (z.B. Cyberangriffe, Datenschutzverletzungen, Systemausfälle oder menschliches Versagen) zu spezifizieren. Um das Thema praxisorientiert für seine individuelle Infrastruktur anzugehen, hilft der Threat Modeling Prozess.Ein einheitliches Risikomanagement führt insgesamt zu einer erhöhten Widerstandsfähigkeit gegen Bedrohungen und Angriffe!

2. Informationssicherheitsstandards in Lieferketten sicherstellen -

Unternehmen müssen sicherstellen, dass ihre Geschäftspartner und Dienstleister angemessene Sicherheitsvorkehrungen für ihre Informationssicherheit treffen. Dies kann z.B. den Abschluss vertraglicher Vereinbarungen umfassen, in denen Sicherheitsanforderungen festgelegt werden. Um die Erfüllung von Standards nachzuweisen, spielen insbesondere Zertifizierungen eine wichtige Rolle.Diese gibt es ja bereits im Automotive-Umfeld, z.B. TISAX. Hier kann man sich auch an deren Listen (VDA ISA- Assessment - V6) orientieren. Sie geben eine gute Hilfestellung, welche Parameter von Lieferanten geprüft/gefordert werden sollten!

3. Sicherheitsvorfälle melden und angemessen behandeln -

Betreiber kritischer Infrastruktur, die in den Anwendungsbereich der NIS2 fallen, müssen ihre nationale Cybersecurity-Behörde unverzüglich über signifikante Störungen, Vorfälle und Bedrohungen ihrer kritischen Dienstleistungen unterrichten. Hier tun sich die meisten Unternehmen sehr schwer (besonders die, die noch keine ISO27001-Compliance haben), denn es erfordert ein vollumfängliches Security Incident Management Programm und somit ein SOC (Security Operation Center)!Unternehmen müssen klare Kommunikationswege, Eskalationsverfahren und Notfallpläne etablieren, um angemessen auf Sicherheitsvorfälle reagieren zu können. Zudem sind sie verpflichtet, ihre Kunden über den Vorfall zu informieren. Es hat sich gezeigt, dass viele Unternehmen nicht für Cyberangriffe, wie. z.B. Ransomware gewappnet sind und hier teilweise (aus Unwissenheit) grob fahrlässig handeln!

Threat Modeling

WAS genau ist Threat Modeling?

Systematischer Ansatz zum Entdecken und Dokumentieren von Bedrohungen („Threats“) im Kontext des jeweiligen Anwendungsszenarios im Hinblick auf eine Reduzierung der Angriffswahrscheinlichkeit. Ursprünglich aus der Softwareentwicklung, aber seit Jahrzehnten auch im Cybersecurity- und im SIEM/SOAR-Umfeld genutzt.

Hierzu gibt es auch ein ausgezeichnetes & lesenwertes Manifesto, siehe: https://www.threatmodelingmanifesto.org/

WOBEI hilft mir Threat Modeling?

Es hilft, systematisch Gefährdungen (Bedrohungen) in den Geschäftsprozessen und deren Schnittstellen, Kommunikation und Nutzung genauer zu erfassen. Hiermit wird auch das (IT-)Risikomanagement gezielt erweitert, und nicht wie so häufig zu abstrakt gehandhabt! Somit hat man am Ende ein entsprechendes Risikoregister, mit klaren Zuständigkeiten (Service Owner), aktuell bewerteten Cyber-Risiken und einen kontinuierlichen Prozess zur Prüfung etabliert.

ZIELSTELLUNG?

Das Ziel ist, nach Identifizierung der Bedrohungen und Cyber-Risiken adäquate Sicherheitskontrollen zu berücksichtigen und in den zukünftigen Konzepten (Systeme, Applikationen, Infrastruktur, Schnittstellen) in der Design-Phase mit einzubringen.

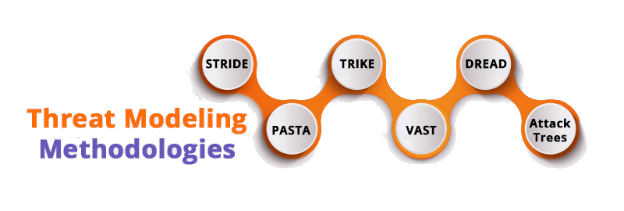

TM Methodiken

Um strukturiert an das Thema heran zugehen, sollte man etablierte TM-Methoden nutzen:

Quelle: IntelliPaat

Quelle: IntelliPaat

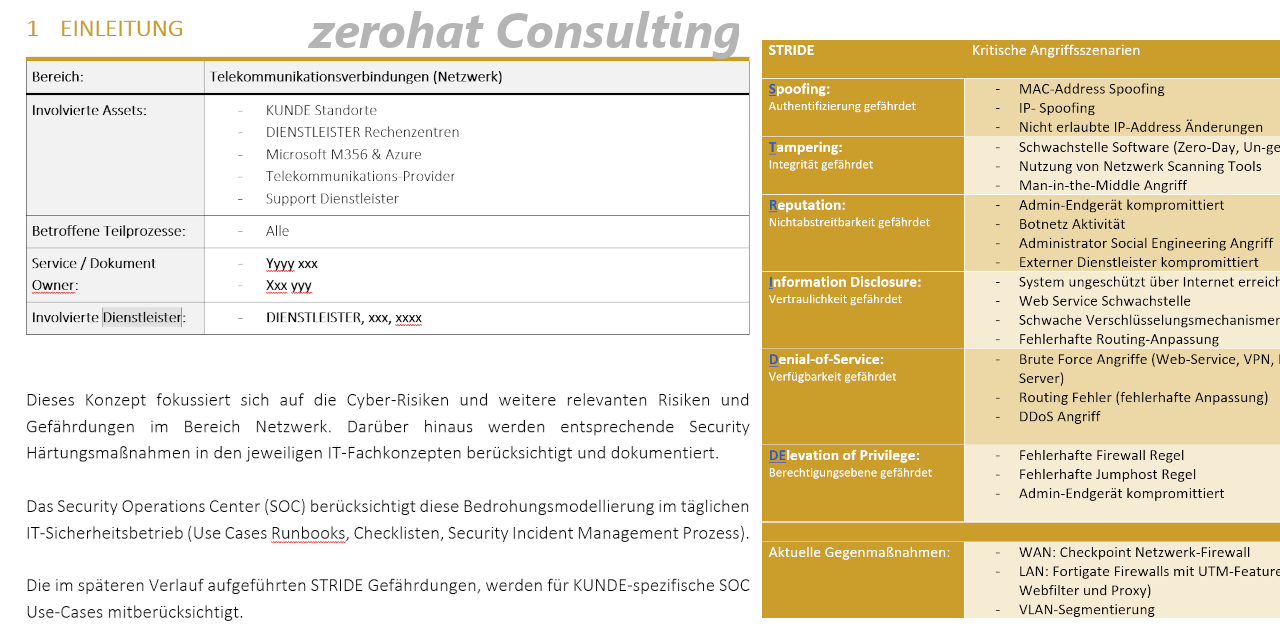

Im Cybersecurity-Bereich kommt primär STRIDE zum Einsatz. Es ist auch meine Empfehlung für den Einstieg in ein strukturierten Threat-Modeling Prozess.

STRIDE steht für

- S: poofing – Authentifizierung gefährdet

- T: ampering – Integrität gefährdet

- R: epudiation - Nichtabstreitbarkeit gefährdet

- I: nformation Disclosure – Vertraulichkeit gefährdet

- D: enial-of-Service – Verfügbarkeit gefährdet

- E: levation of Privilege – Zugriff/Berechtigungsebene gefährdet

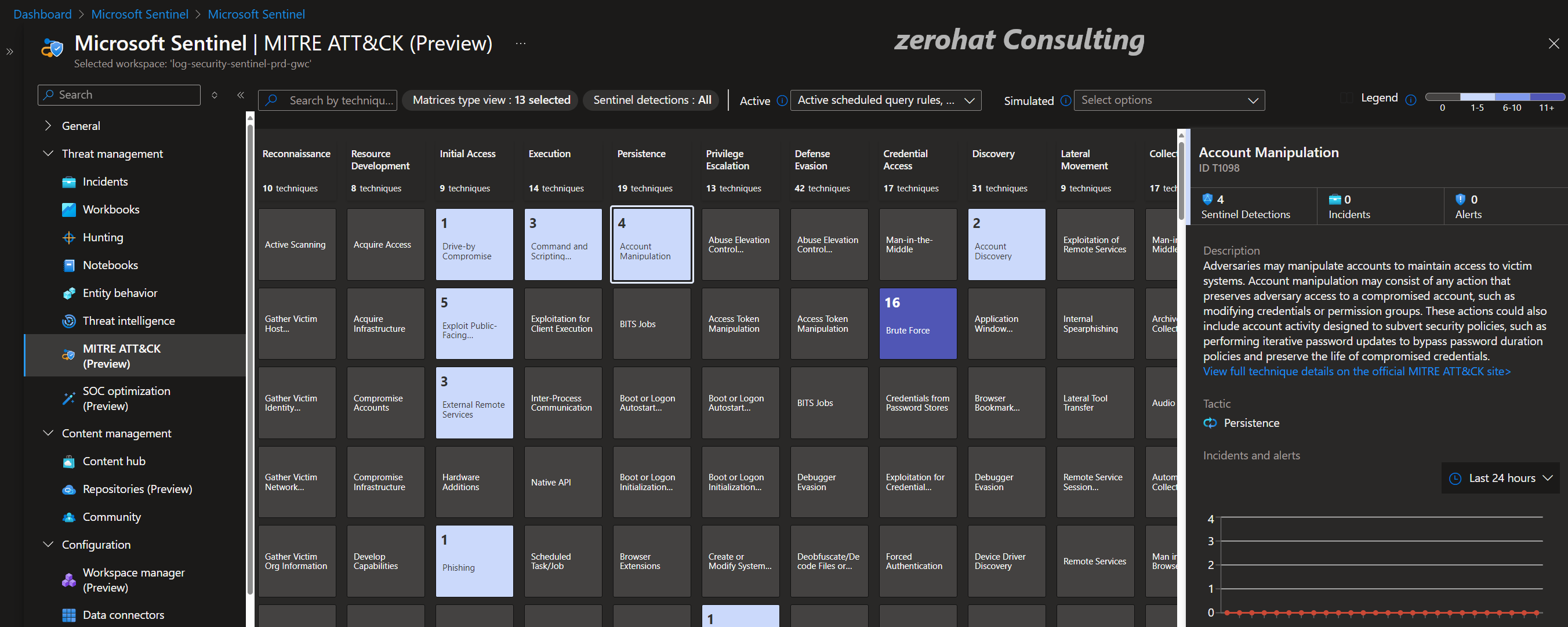

Im SOC-Umfeld wird darüber hinaus auch das MITRE ATT&CK-Framework angewandt (aktuell in v15.0). Es ist aber primär für die Security TRIAGE angedacht, um gezielt eine Klassifizierung eines Cyberangriffs einzustufen.

Hierzu gibt es einen ausgezeichneten Online-Navigator, um sich mit diesen Angriffsszenarien vertraut zu machen: https://mitre-attack.github.io/attack-navigator/

Hier noch ein weiteres, sehr hilfreiches Tool, um Ideen zu entsprechenden Security Controls zu bekommen (Fokus auf die “High/kritische Baseline” legen): Sunburst Visualization of STRIDE-LM to Security Controls.

![]() Zum Beispiel nutzt die Microsoft Sentinel SIEM/SOAR Lösung - ist nach wie vor meine Empfehlung für alle, die noch kein SIEM haben - eine native Integration des MITRE-Frameworks, siehe Abbildung. Hier werden die aktuellen und historischen Incidents automatisch korrekt eingestuft - sehr hilfreich als Security Analyst!

Zum Beispiel nutzt die Microsoft Sentinel SIEM/SOAR Lösung - ist nach wie vor meine Empfehlung für alle, die noch kein SIEM haben - eine native Integration des MITRE-Frameworks, siehe Abbildung. Hier werden die aktuellen und historischen Incidents automatisch korrekt eingestuft - sehr hilfreich als Security Analyst!

HERANGEHENSWEISE:

5 Schritte zum schnelleren Erfolg:

1. IT-Risikomanagement als Basis nutzen

Ableitend aus den definierten Risikobereichen, sollte auch das Threat Modeling die Teilbereiche so berücksichtigen. Ebenso die definierten Geschäftsprozesse und deren Risikoklassifizierung sollten dahingehen angewandt werden.

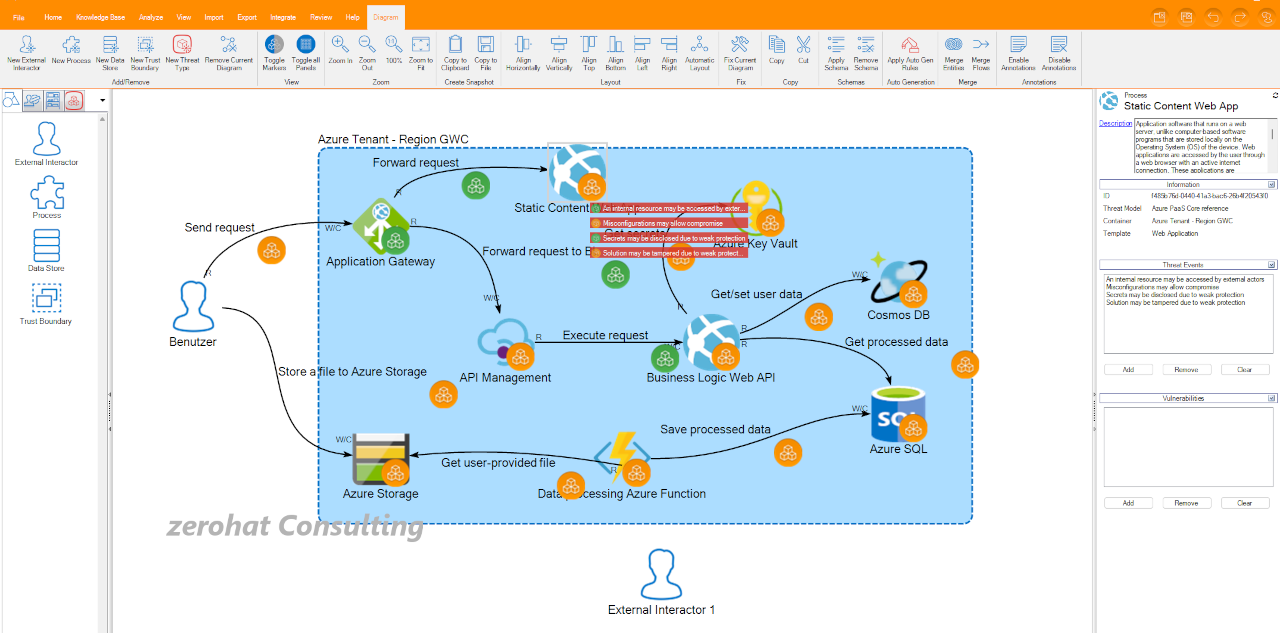

2. Tool-basierte Threat-Modeling Unterstützung

Um den Einstieg leichter und sich mit der Materie besser vertraut zu machen, nutzen Sie kostenfreien Tools wie

Hier ein Beispiel - “Modellierung für Azure PaaS/WebApp” im Threat Manager Studio:

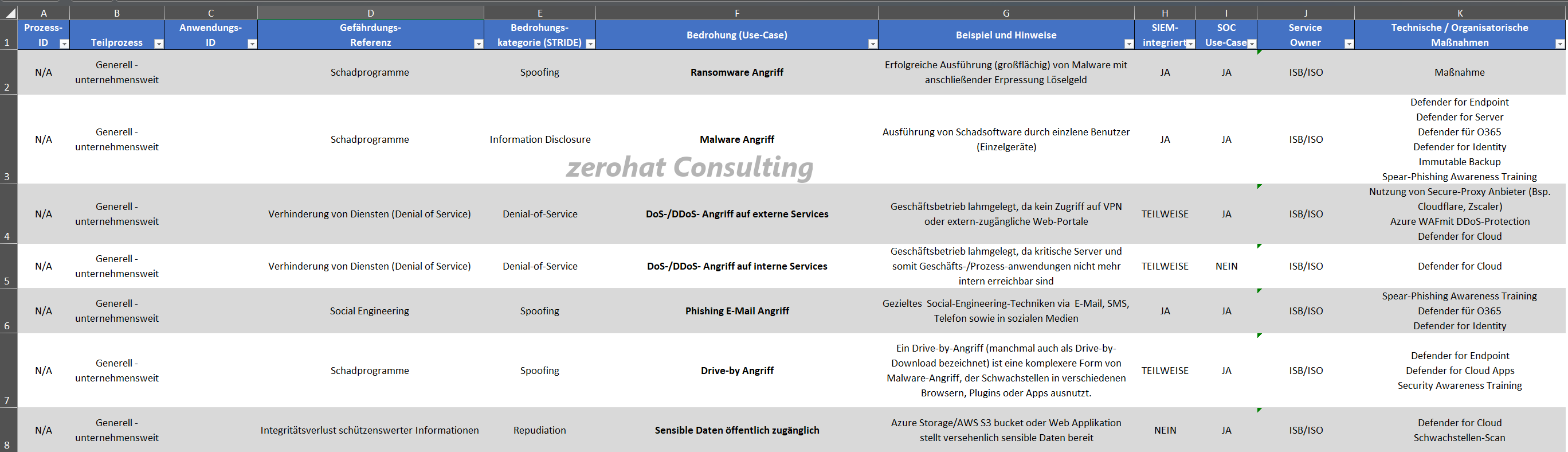

Natürlich spricht nichts gegen eine klassische “Excel-Liste”.Auch hier kann gezielt losgelegt werden. Ein Beispiel:

3. IT-Teilbereiche auf Basis des Risikomanagements klassifizieren

Einheitliche Terminologie festlegen, damit alle von den selben Teilbereichen (Geschäftsprozessen) sprechen. Service Owner gleich zu Beginn einbeziehen. Ausarbeitung von TM-Workshop Unterlagen - hier sollten bereits die generellen Cyber-Bedrohungen in den Teilbereichen abgebildet und Fragenkataloge für Service Owner vorbereitet werden.

4. Durchführung initialer TM-Workshops

Die ersten Workshops mit relevanten Service Ownern sollten gezielt vorbereitet werden. Zunächst sollte ein kurzes Intro in jedem Meeting zur Zielstellung des TM erfolgen, um danach konkret in die Diskussion zu möglichen Gefährdungen einzusteigen. Hier ist ein Diagramm der relevanten Kommunikationen und involvierten Schnittstellen / Datenflüssen sehr hilfreich. Beispiel einer Ergebnisdokumentation in der nachfolgenden Abbildung:

5. TM-Cyber-Risiken Register erstellen

Das Register kann in Excel oder gleich in den genannten Modellierungs-Tools abgebildet werden. Dieses Register sollte auch als Basis für die spezifischen SOC Use-Cases dienen.

![]() HINWEIS: Auf “SOC Use-Cases” gehe ich in einem separaten Blog-Post näher ein, da sie ebenso ein sehr wichtiger Bestandteil eines Threat Management Programms sind!

HINWEIS: Auf “SOC Use-Cases” gehe ich in einem separaten Blog-Post näher ein, da sie ebenso ein sehr wichtiger Bestandteil eines Threat Management Programms sind!

NOCH FRAGEN? SIE SUCHEN PRAXISERPROBTE KONZEPTE & IMPLEMENTIERUNGSUNTERSTÜTZUNG?

Kontaktieren Sie mich: gf @ ctopilot . de oder vereinbaren Sie einen Online-Termin!

Erfinde nicht immer das Rad neu - COPY & INNOVATE. Lerne von den Besten und höre niemals auf zu lernen! Gerald Fehringer